Voici le moment de publier le premier article de ce blog. Pour une première je vais me contenter de vous expliquer le contexte m’ayant amené à la création de celui-ci.

Tout tient dans la phrase décrivant ce blog : « La sécurité c’est cher, c’est chiant et ça ne sert à rien … quand c’est mal fait ! ».

La première partie de la phrase, sert trop souvent d’excuse pour ne rien faire. De nombreux produits sont actuellement mis sur le marché alors que ceux-ci représentent un danger en matière de sécurité de l’information, pour leurs utilisateurs, mais aussi pour leurs concepteurs.

Pour ne pas traiter la problématique de la sécurité, on évoque souvent les coûts, la complexité engendrée et le fait qu’en dépit de toute la bonne volonté des spécialistes de la sécurité, des failles sont régulièrement découvertes.

Mais ces défauts sont en grande partie à mettre sur le compte d’un manque de savoir-faire et d’une approche biaisée de la sécurité de l’information.

Les coûts et la complexité sont souvent le résultat d’une « sécurisation » à postériori des produits.

Une prise en compte de la sécurité de l’information dès le début d’un projet permet de limiter ces problèmes tout en offrant de nombreux avantages tels que :

- L’amélioration de la qualité générale du produit

- La diminution des coûts de maintenance

- La réduction des risques liés aux dégâts à l’image

Personne ne construirait sa maison en commençant par la cuisine, la salle de bain et la chambre à coucher, puis s’apercevant que la pluie ça mouille, la neige c’est froid et que les cambrioleurs ça cambriolent, recommencerait les travaux pour construire les murs extérieurs et le toit.

Par contre dans le domaine des systèmes d’information, nombreuses sont les réalisations où l’on implémente les fonctionnalités et les services, puis s’apercevant que le système ne répond pas aux exigences minimales de sécurité, on se résout à implémenter quelques mesures de sécurité.

Concernant le problème de découverte incessante de nouvelles failles de sécurité, il n’est à ce jour pas possible de garantir l’absence de faille dans un logiciel ou un système d’information. Mais, certains concepts comme la réduction de la surface d’attaque et la défense en profondeur permettent de limiter les risques lors de la découverte d’une faille.

Bref, la sécurité c’est cher, c’est chiant et ça ne sert à rien quand c’est mal fait !

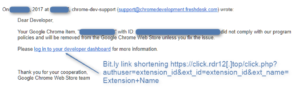

Exemple de mail d’hameçonnage (phishing). Source :

Exemple de mail d’hameçonnage (phishing). Source :