Mathy Vanhoef a découvert une faille sévère dans le protocole WPA2 (Wi-Fi Protected Access II). Cette faille permet à un attaquant de lire des informations qui étaient à priori chiffré de manière sûre. Selon la vidéo de démonstration mise en ligne par Mathy Vanhoef, une attaque ne nécessite que quelques secondes.

Cette faille affecte tous les dispositifs disposant d’une connexion Wifi, car elle se situe au niveau du protocole WPA2 et non pas au niveau d’une implémentation particulière de celui-ci.

Que faire ?

Il est inutile de changer la clé de votre point d’accès Wifi. Il ne faut surtout pas basculer sur le protocole WEP dont la sécurité a été mise à mal il y a bien longtemps.

Vous devez considérer votre réseau Wifi comme un réseau public où n’importe quel individu peut écouter les données des autres membres du réseau.

Les usages suivants peuvent être considérés comme sûr :

- Connexion à des sites Internet ou locaux en utilisant HTTPS

- Connexion à un autre dispositif du réseau en utilisant un tunnel VPN (réseau privé virtuel)

- Connexion à un autre dispositif en utilisant SSH (Secure Shell)

Les usages suivants sont à éviter :

- Partage de dossiers entre deux périphériques par le réseau

- Connexion à des sites Internet ou locaux en utilisant le protocole HTTP

Que va-t-il se passer

Les détails permettant l’exploitation de cette faille seront rendus publique le 1er novembre lors d’une conférence à ce sujet qui se déroulera à Dallas.

D’ici cette date il faut espérer que la plupart des fabricants auront fourni des correctifs et que chacun aura le temp de les appliquer.

Pour certains dispositifs, plus supportés, il faudra se résoudre à désactiver le Wifi ou à les remplacer.

Source : US-CERT et https://www.krackattacks.com/

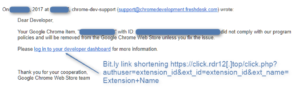

Exemple de mail d’hameçonnage (phishing). Source :

Exemple de mail d’hameçonnage (phishing). Source :