Le 29 aout 2017, la Centrale d’enregistrement et d’analyse pour la sûreté de l’information MELANI a annoncé avoir reçu environ 21’000 combinaisons de noms d’utilisateur et mots de passe ayant été probablement volées. Cette annonce a été largement reprise par la presse suisse.

Ces données ont été transmise à la centrale par une source confidentielle et MELANI n’a pas d’information sur la provenance de ces données.

MELANI a publié un outils ( https://www.checktool.ch) permettant de vérifier si son nom d’utilisateur ou son adresse e-mail sont concernés par cette fuite de données.

Cette dépêche de MELANI soulève plus de questions qu’elle n’apporte de réponses.

Pourquoi mettre en place un outil spécifique pour 21’000 comptes ?

Certes, 21’000 cela peut sembler beaucoup, mais comparé aux 359’420’698 comptes myspace ou aux 164’611’595 comptes LinkedIn (source : have i been pwned) ce chiffre est tout de suite moins impressionnant.

Ces 21’000 comptes appartiennent-ils principalement à des citoyens suisses ? Les comptes ayant utilisé une adresse e-mail comme nom d’utilisateur sont-ils majoritairement des e-mails provenant d’entreprises suisses ?

Le ou les services liés à ces comptes sont-ils des services d’entreprises suisses ? Une enquête est-elle en cours pour déterminer la liste de ces services en utilisant par exemple les adresses e-mail afin de contacter les utilisateurs ?

N’aurait-il pas été plus judicieux de transmettre ces informations (en oubliant pas de hacher les mots de passe) à un service spécialisé comme have i been pwned.

Bref, beaucoup de questions mais peu de réponses. Il ne vous reste plus qu’à passer un par un tous vos noms d’utilisateur et toutes vos adresse e-mail dans l’outil mis à disposition par MELANI.

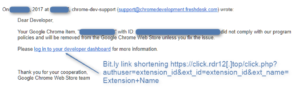

Exemple de mail d’hameçonnage (phishing). Source :

Exemple de mail d’hameçonnage (phishing). Source :